Różnica między apt i większością złośliwego oprogramowania

- 3004

- 854

- Pan Antonina Ruciński

Szybki wzrost cyberataków i projektowanie wyrafinowanych narzędzi złośliwego oprogramowania powoduje nie tylko wielką kwestię obaw dla globalnego przemysłu IT, ale także przemysł obrony i bankowy. Organizacje zdają sobie sprawę, że bezpieczeństwo cybernetyczne jest wielkim problemem dla całego wspólnoty i zasobów, które należy przydzielić w celu ochrony integralności organizacji. Jesteśmy w momencie, gdy ryzyko cybernetyczne szybko staje się dodatkowym kosztem prowadzenia działalności w Internecie. Implikacje są dalekie, ponieważ mobilizacja Internetu rozszerza się na różne urządzenia i spawnuje nowe branże. Ostatnio termin apt, skrót od zaawansowanego uporczywego zagrożenia, stał się wspólnym narzędziem cybernetyki. Ale co to dokładnie znaczy? Trwałe jest terminem względnym, ale jeśli założysz, że oznacza to, że atakujący nie zrezygnuje, dopóki nie spotkał się z trywialnymi środkami zaradcze. To zupełnie inny problem i dopóki organizacja go nie zrozumie, nie będzie w stanie rozwiązać problemu. Większość złośliwego oprogramowania bardzo różni się od APTS New Age. Sprawdźmy, jak.

Co to jest zaawansowane uporczywe zagrożenie (APT)?

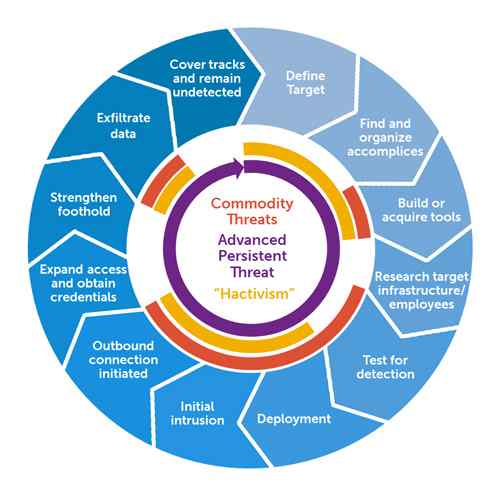

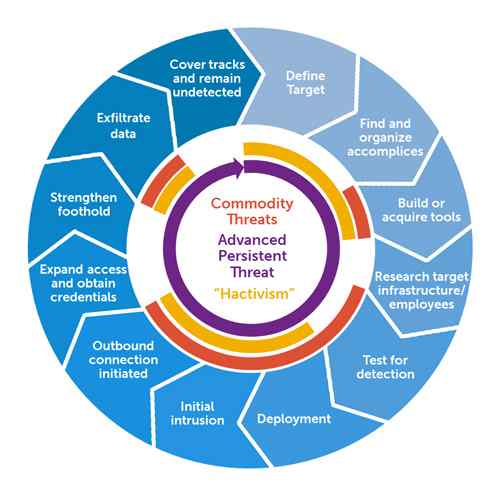

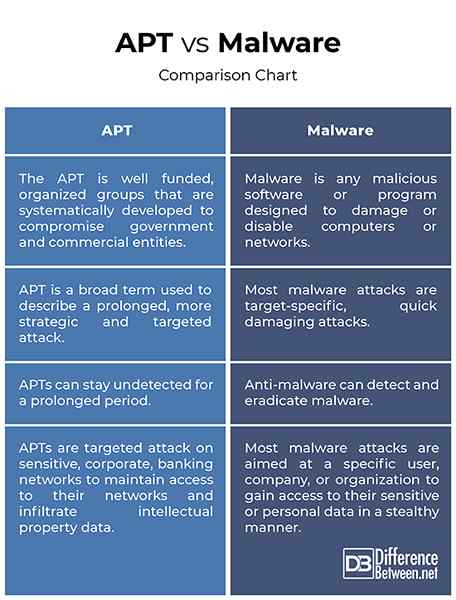

APT, skrót od zaawansowanego uporczywego zagrożenia, jest cyber-adversją i kombinacją kilku wyrafinowanych cyberataków, które składały się z zaawansowanych możliwości logistycznych i operacyjnych do długoterminowych kampanii wtargnięcia. Jest to przedłużony i ukierunkowany atak na wrażliwe, korporacyjne, bankowe sieci w celu utrzymania dostępu do ich sieci i infiltruj dane dotyczące własności intelektualnej, a także informacji, które są korzystne ekonomicznie i politycznie korzystne. APT jest dobrze finansowane, zorganizowane grupy, które systematycznie zagrażają podmiotom rządowym i komercyjnym. Termin ten został pierwotnie opracowany jako nazwa kodeksu związanych z chińskimi wtargnięciami przeciwko amerykańskim organizacjom wojskowym. Ataki ATP są ukryte i specyficzne dla celu, co jest zupełnie inne niż tradycyjne robaki, wirusy lub złośliwe oprogramowanie. Celem jest pozostanie niewykrywanym przez dłuższy czas, aby zebrać poufne dane.

Co to jest złośliwe oprogramowanie?

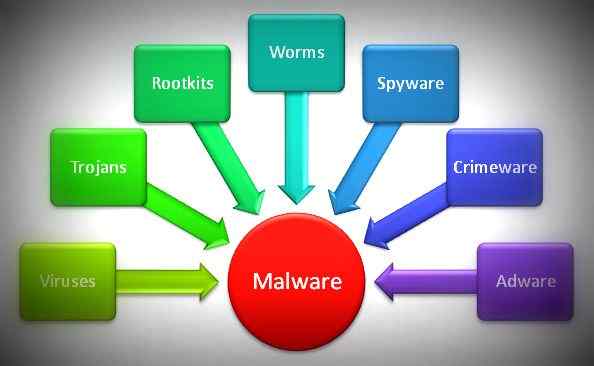

Większość ataków złośliwego oprogramowania, w przeciwieństwie do APTS, to szybkie, szkodliwe ataki, aby obalić integralność operacji internetowych. Złośliwe oprogramowanie jest niczym innym jak zestawem instrukcji, które działają na komputerze jak aplikacja i sprawiają, że system zrobi coś, co atakujący chce to zrobić. Większość ataków złośliwego oprogramowania jest przeprowadzana w celu kradzieży własności intelektualnej, przeprowadzenia cyberprzyustów i uszkodzenia infrastruktury krytycznej. Są to ukierunkowane ataki cybernetyczne przez. Mogą osiągnąć zarówno cele taktyczne, jak i strategiczne w Internecie, nie wymagając fizycznego naruszenia. Łatwo jest nie docenić wpływu i możliwości ukierunkowanych ataków złośliwego oprogramowania, które mają na celu określonego użytkownika, firmy lub organizacji.

Różnica między apt i większością złośliwego oprogramowania

Wykonanie

- Zaawansowane trwałe zagrożenie, czyli APT, jest połączeniem kilku wyrafinowanych cyberataków, które składają się z zaawansowanych zdolności logistycznych i operacyjnych do długoterminowych kampanii wtargnięcia. APT jest szerokim terminem używanym do opisania przedłużonego, bardziej strategicznego i ukierunkowanego ataku, który jest zupełnie inny niż tradycyjne robaki, wirusy lub złośliwe oprogramowanie. Większość ataków złośliwego oprogramowania to specyficzne dla celu, szybkie niszczące ataki, takie jak trojany i phishing, w których atakujący tworzy złośliwe oprogramowanie, które jest zainstalowane w systemie ofiary bez zgody użytkownika. Różne złośliwe oprogramowanie mają różne możliwości. Apts to zupełnie inna historia.

Cel

- Apts są niewielkie w porównaniu z większością ataków złośliwego oprogramowania i są uważane za poważne, kosztowne zagrożenie. Jest to przedłużony i ukierunkowany atak na wrażliwe, korporacyjne, bankowe sieci w celu utrzymania dostępu do ich sieci i infiltruj dane dotyczące własności intelektualnej, a także informacji, które są korzystne ekonomicznie i politycznie korzystne. Atak jest przeprowadzany przez profesjonalnego atakującego na określone wrażliwe organizacje. Większość ataków złośliwego oprogramowania to klasa dedykowanych ataków skierowanych do konkretnego użytkownika, firmy lub organizacji w celu uzyskania dostępu do ich wrażliwych lub osobistych danych.

Ochrona

- Najlepszym sposobem radzenia sobie z większością ataków złośliwego oprogramowania jest uniknięcie otwierania podejrzanych maili lub pobrania niezweryfikowanych załączników. Wszystkie urządzenia sieciowe i aplikacje internetowe działające w intranecie muszą być dokładnie i regularnie kontrolowane pod kątem nieznanych luk w zabezpieczeniach. Oceny bezpieczeństwa pomagają ugruntować bezpieczeństwo sieci i wyeliminować krytyczne wady bezpieczeństwa. Przybywając w celu ochrony przed atakami APT, wybór niezawodnej zapory jest pierwszą warstwą obrony przed aptami. Apts to zagrożenia w nowym wieku, które wykorzystują zaawansowane techniki, aby uniknąć wykrycia i mogą pozostać niewykryte przez długi czas. Dlatego do wykrywania, analizy i wyeliminowania APTS wymagany jest solidny system bezpieczeństwa.

Apt vs. Złośliwe oprogramowanie: wykres porównawczy

Podsumowanie apt vs. Złośliwe oprogramowanie

Zazwyczaj APT odnosi się do Chin lub innych państw narodowych lub dobrze finansowanych i ustalonych podmiotów przestępczych, które chcą zagrozić bardzo specyficznej wrażliwej organizacji. Termin ten był pierwotnie używany jako nazwa kodowa dla chińskich włamań do amerykańskich organizacji wojskowych. Ale w miarę postępu technologii termin przekształcił się w zaawansowane przeciwnicy, które są piekielne w zakresie wykorzystywania informacji i poufnych danych w bardziej ukryty sposób. Wręcz przeciwnie, większość ataków złośliwego oprogramowania to zwykłe, szybkie, szkodliwe ataki skierowane do konkretnej osoby, firmy lub organizacji w celu manipulowania jej systemem lub siecią poprzez dostarczanie instrukcji wykonywalnych wewnątrz wkładu użytkownika, w przeciwieństwie do Apts, które przyjmują bardziej strategiczne, systematyczne podejście podejścia.