Różnica między SHA1 i SHA2

- 1225

- 297

- Klarencjusz Rybak

Jeśli już słyszałeś o bezpiecznym algorytmie skrótowym lub SHA, w jego wielu formach, musisz wiedzieć, że algorytmy hash istniały w wielu formach przynajmniej od lat 50. XX wieku. Wcześniej algorytmy skrótu były ograniczone do podstawowej integralności danych i uwierzytelniania użytkowników, ale wraz z szybkim wzrostem liczby atakujących starających się wykorzystywać komunikację elektroniczną, rola algorytmów mieszania uległa zmianie. Dzisiaj algorytmy skrótu są włączone do innych protokołów, takich jak protokoły VPN, podpisy cyfrowe, dystrybucja oprogramowania i kontrola licencji, integralność systemu plików bazy danych, wykrywanie modyfikacji plików strony internetowej, aby wymienić tylko kilka. To powiedziawszy, SHA-1 i SHA-2 to bezpieczne algorytmy hash (SHA) powszechnie stosowane przez wiele systemów operacyjnych do szyfrowania haseł.

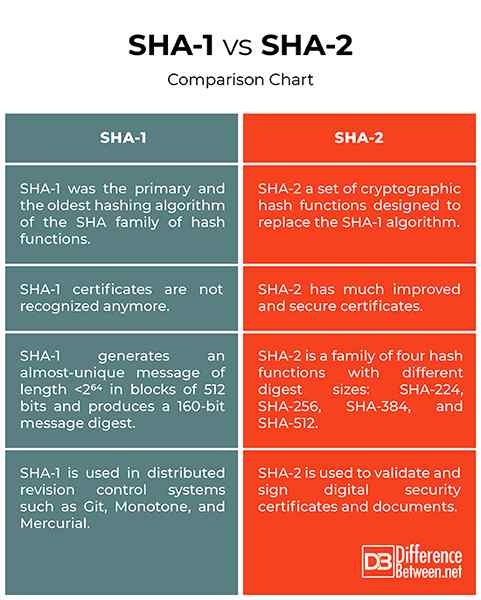

SHA-1 i SHA-2 to bezpieczne algorytmy skrótu wymagane przez prawo do użytku w niektórych u.S. Aplikacje rządowe, wraz z wykorzystaniem w innych algorytmach kryptograficznych i protokołach, w celu ochrony poufnych niesklasyfikowanych informacji. SHA-2 jest potencjalnym następcą SHA-1 i obejmuje znaczną liczbę zmian z jego poprzednika i składa się z czterech funkcji skrótu o różnych rozmiarach trawienia: SHA-224, SHA-256, SHA-384 i SHA-512. Uważa się, że SHA-2 jest znacznie silniejszy i bezpieczny i nie podlega takim samym zabezpieczeniom, co SHA-1. Chociaż SHA-2 ma pewne podobieństwo do algorytmu SHA-1, generuje dłuższy skrót. Przyglądamy się dwoma algorytmami mieszania, aby zobaczyć, który jest bardziej bezpieczny i silniejszy.

Co to jest SHA-1?

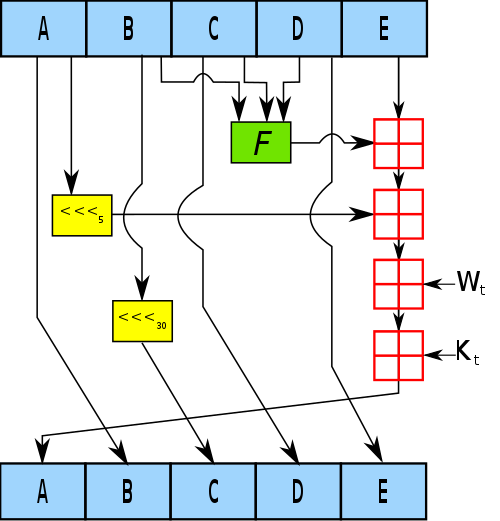

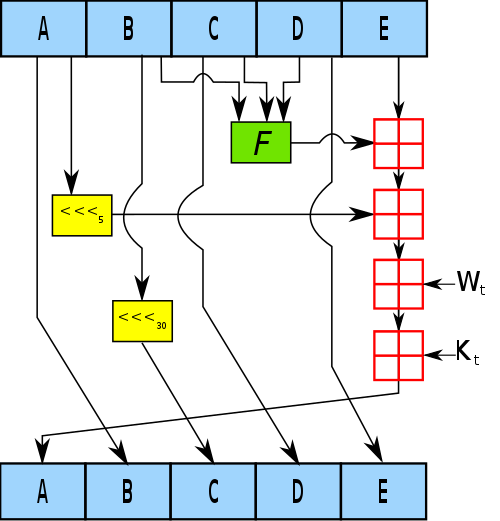

SHA-1 jest najczęściej używaną z istniejących funkcji Hash SHA i jest stosowany w kilku szeroko wdrożonych aplikacjach bezpieczeństwa i protokołów. To kryptograficzny algorytm bezpieczeństwa komputerowego utworzony przez National Security Agency (NSA) w 1995 r. I opublikowany przez NIST jako U.S. Federalny standard przetwarzania informacji. SHA-1 generuje niemal uniktywne przesłanie długości <264 w blokach 512 bitów. Oznacza to, że przetwarza bloki 512 bitów sekwencji podczas obliczania przesłania wiadomości. SHA-1 wytwarza 160-bitowy podsumowanie wiadomości. Algorytm opiera się na zasadach podobnych do tych używanych przez Ronalda L. Rivest of MIT w projektowaniu algorytmów mieszania MD4 i MD5 na początku lat 90. SHA-1 jest również wykorzystywane w rozproszonych systemach kontroli rewizji, takich jak git, monoton.

Co to jest SHA-2?

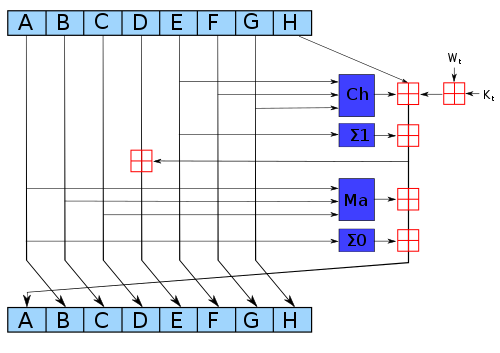

SHA-2 to zestaw funkcji skrótu kryptograficznego w celu zastąpienia algorytmu SHA-1. Standard NIST SHA-2 został zaprojektowany przez U.S. Agencja Bezpieczeństwa Narodowego i opublikowana w 2001 roku. Rodzina Funkcji Hash SHA-2 służy temu samemu celowi co SHA-1, ale ma wyższy poziom bezpieczeństwa niż jej poprzednik. Został zaprojektowany w celu przezwyciężenia luk w zabezpieczeniach w algorytmie SHA-1. SHA-2 to rodzina czterech funkcji skrótu o różnych rozmiarach trawienia: SHA-224, SHA-256, SHA-384 i SHA-512. Podobnie jak SHA-1, wszystkie funkcje rodziny SHA-2 podążają za budową MD. SHA-256 i SHA-512 to dwa główne przypadki rodziny, które działają odpowiednio na słowach 32-bitowych i 64-bitowych, a zatem używają różnych algorytmów. Jest powszechnie używany do weryfikacji i podpisywania cyfrowych certyfikatów i dokumentów bezpieczeństwa.

Różnica między SHA1 i SHA2

-

Algorytm dla SHA1 i SHA2

- Zarówno SHA-1, jak i SHA-2 należą do rodziny kryptograficznych SHA Family of Cryptographic Handh zaprojektowane przez U.S. Narodowa Agencja Bezpieczeństwa i opublikowana przez National Institute of Standards and Technology (NIST). Oba są bezpiecznym algorytmami skrótów wymaganymi przez prawo do użytku w niektórych u.S. Aplikacje rządowe, wraz z wykorzystaniem w innych algorytmach kryptograficznych i protokołach. SHA-2 jest jednak bezpieczniejszym algorytmem mieszania i następcą przestarzałego algorytmu mieszania SHA-1. Algorytm SHA-1 nie jest już bezpieczny, a certyfikaty SHA-1 i pośredniki nie są już rozpoznawane.

-

Przegląd wiadomości

- SHA-1 generuje niemal uniktywne przesłanie długości <264 w blokach 512 bitów. Przetwarza bloki 512 bitów sekwencji podczas obliczania podsumowania komunikatu, który jest zwykle renderowany jako 40-cyfrowy długi heksadecimal. I produkuje 160-bitowe podsumowanie wiadomości i starał się naprawić zagrożenia bezpieczeństwa znalezione w SHA-0. Z drugiej strony SHA-2, czteroosobowa rodzina z różnymi rozmiarami trawienia: SHA-224, SHA-256, SHA-384 i SHA-512. Przetwarza komunikaty w 512-bitowych blokach dla funkcji skrótu 224, 256 i 384 oraz 1024 bloków dla algorytmu SHA-512.

-

Bezpieczeństwo

- SHA-1 był głównym algorytmem mieszania w powszechnym stosowaniu w latach 2011–2015, dopóki luki w zakresie bezpieczeństwa w algorytmie nie spowodowało przeszacowania. SHA-2 został zaprojektowany w celu przezwyciężenia luk w algorytmie SHA-1. Chociaż SHA-2 ma pewne podobieństwo do algorytmu SHA-1, generuje dłuższy skrót i jest znacznie silniejszy i bezpieczny niż SHA-1. Podczas gdy oba algorytmy są oparte na konstrukcji Merkle-Damgård, SHA-2 ma zestaw dodatkowych algorytmów SHA w celu dopasowania do wyższych poziomów bezpieczeństwa dłuższych kluczy. Ponadto SHA-2 ma znacznie ulepszone i bezpieczne certyfikaty, które zostały specjalnie zaprojektowane w celu ochrony systemu przed potencjalnymi naruszeniami.

SHA-1 vs. SHA-2: Wykres porównawczy

Podsumowanie SHA1 i SHA2

Algorytmy hash istniały w wielu formach od lat 50. XX wieku. Wraz ze zwiększoną wartością interakcji danych i zwiększonymi cyberatakami zmieniły się wymagania dotyczące algorytmów mieszania. Po ograniczeniu do podstawowej integralności danych i uwierzytelniania użytkownika algorytmy skrótu są teraz używane do tworzenia podsumowania komunikatów i podpisów cyfrowych, a tym samym zacieśnianie obligacji danych i inicjatora danych. Po zagrożeniu bezpieczeństwa SHA-1 świat cyfr. SHA-2 to zestaw dodatkowych algorytmów mieszania w celu dopasowania wyższego poziomu bezpieczeństwa dłuższych kluczy.