Różnica między SHA i MD5

- 3111

- 507

- Patrycy Ziółkowski

Bezpieczny algorytm skrótu (SHA) i Message Digest (MD5) to standardowe funkcje skrótu kryptograficzne, które zapewniają bezpieczeństwo danych do uwierzytelnienia multimedialnego. Hiszki kryptograficzne odgrywają fundamentalną rolę we współczesnych kryptosystemach. Dlatego ważne jest, aby zrozumieć podstawowy mechanizm tych algorytmów i problemy związane z wyborem konkretnego algorytmu mieszania. Haszowanie opiera się na jednokierunkowej funkcji matematycznej; funkcje, które są łatwe do obliczenia, ale znacznie trudne do odwrócenia. Funkcje skrótu są podstawą mechanizmu ochrony kodów uwierzytelniania wiadomości Hashed (HMAC). Jest to główna technologia umożliwiająca bezpieczeństwo sieci używane do osiągnięcia określonych celów bezpieczeństwa.

SHA i MD5 to dwie dobrze rozpoznane funkcje skrótu. Algorytm mieszania MD5 przyjmuje komunikat o dowolnej długości jako wejściowy i wytwarza jako wyjście 128-bitowe „odcisk palca” lub „Trawienie komunikatu” komunikatu wejściowego. Jest to funkcja jednokierunkowa, która ułatwia obliczenie skrótu na podstawie podanych danych wejściowych. Jest to złożona sekwencja prostych operacji binarnych, takich jak wyłączne lub (xors) i rotacje, które są wykonywane na danych wejściowych i wytwarzają 128-bitowy trawienie. SHA jest potencjalnym następcą MD5, a algorytm określony w standardzie Secure Hash (SHS). SHA-1 jest poprawką do standardu SHA, który został opublikowany w 1994 roku. Złożyliśmy obiektywne porównanie dwóch funkcji haszu.

Co to jest SHA?

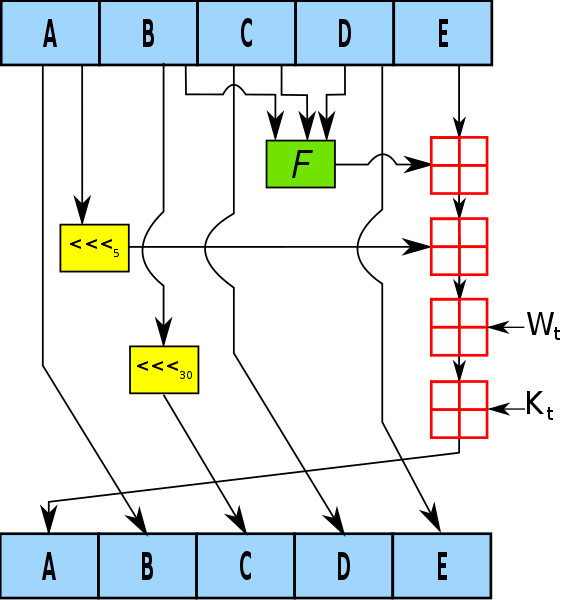

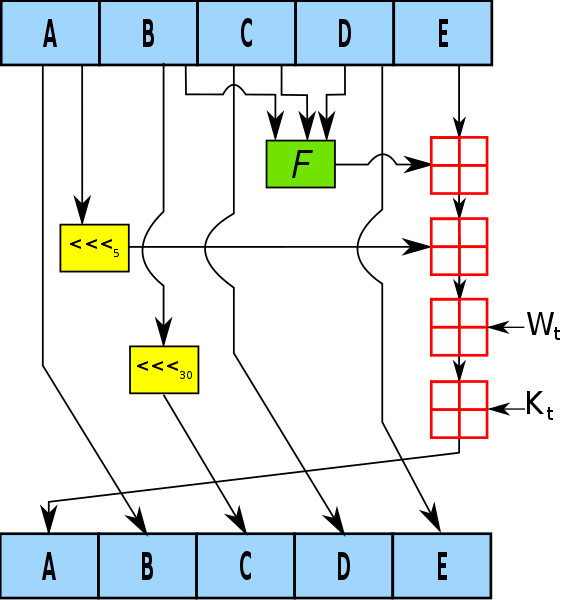

Opracowany przez U.S. National Institute of Standards and Technology (NIST), Secure Handh Algorytm (SHA) to rodzina funkcji skrótu kryptograficznego określonego w standardzie Secure Hash (SHS). Federalny standard przetwarzania informacji (FIPS 180-2) określa cztery bezpieczne algorytmy skrótu-SHA-1, SHA-256, SHA-384 i SHA-512-wszystkie są iteracyjne, jednokierunkowe funkcje skrótu, które mogą przetwarzać wiadomość komunikat z maksymalną długością 264 - do 2128 - bity do wyprodukowania kondensowanej reprezentacji 160 do 512-bitowej zwanej trawieniem wiadomości. Komunikat wejściowy jest przetwarzany w blokach 512 do 1024-bitowych. SHA-1 jest powszechnie używaną 160-bitową funkcją skrótu, która przypomina algorytm MD5 i jest często używany przez kalkulatory suma kontrolnego do weryfikacji integralności pliku.

Co to jest MD5?

Message Digest (MD5) to wszechobecny algorytm mieszania, który został opracowany przez Rona Rivesta i jest używany w różnych aplikacjach internetowych dzisiaj. Jest to algorytm skrótu kryptograficznego, którego można użyć do utworzenia 128-bitowej wartości ciągu z dowolnego ciągu długości. Pomimo luk w zabezpieczeniach, jest nadal szeroko stosowany i wdrażany, głównie do weryfikacji integralności plików. MD5 opiera się na swoim poprzedniku, algorytmie MD4. Sam główny algorytm opiera się na funkcji kompresji, która działa na blokach. Algorytm MD5 przyjmuje wejście komunikat o dowolnej długości i wytwarza jako wyjście 128-bitowe „odcisk palca” lub „przekaz” komunikatu wejściowego. MD5 nie jest tak szybki jak algorytm MD4, ale oferuje znacznie lepsze bezpieczeństwo danych. Jest powszechnie używany w protokołach i aplikacjach bezpieczeństwa, takich jak SSH, SSL i IPSEC.

Różnica między SHA i MD5

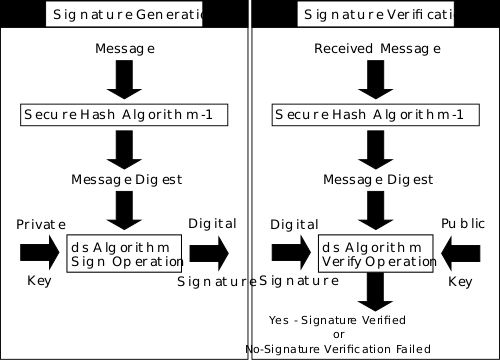

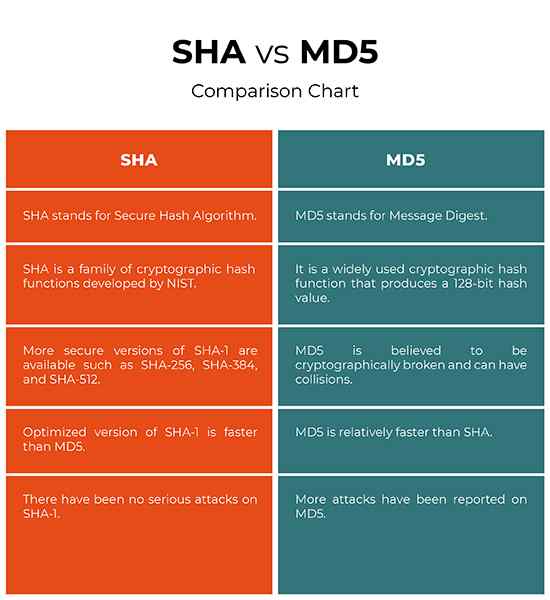

Basic of SHA i MD5

- Secure Handh Algorytm (SHA) to rodzina funkcji skrótu kryptograficznego opracowanych przez U.S. National Institute of Standards and Technology (NIST). Message Digest (MD5) to wszechobecny algorytm mieszania, który został opracowany przez Rona Rivesta i jest używany w różnych aplikacjach internetowych dzisiaj. Jest to algorytm skrótu kryptograficznego, którego można użyć do utworzenia 128-bitowej wartości ciągu z dowolnego ciągu długości. Podobnie jak MD5, SHA jest również szeroko stosowany w aplikacjach takich jak SSH, SSL, S-MIME (Bezpieczne/wielofunkcyjne rozszerzenie poczty) i IPSec.

Długość trawienia wiadomości dla SHA i MD5

- Federalny standard przetwarzania informacji (FIPS 180-2) określa cztery bezpieczne algorytmy skrótu-SHA-1, SHA-256, SHA-384 i SHA-512-wszystkie są iteracyjne, jednokierunkowe funkcje skrótu, które mogą przetwarzać wiadomość komunikat z maksymalną długością 264 - do 2128 - bity do wyprodukowania kondensowanej reprezentacji 160 do 512-bitowej zwanej trawieniem wiadomości. Algorytm MD5 przyjmuje wejście komunikat o dowolnej długości i wytwarza jako wyjście 128-bitowe „odcisk palca” lub „przekaz” komunikatu wejściowego.

Bezpieczeństwo dla SHA i MD5

- Hash MD5 jest zazwyczaj wyrażany jako 32-cyfrowa liczba heksadecimalna i uważa się, że jest kryptograficznie złamany i może mieć zderzenia. Chociaż jest to jedna z dobrze rozpoznanych funkcji skrótu kryptograficznego, nie jest idealnie odpowiednia dla usług i aplikacji opartych na bezpieczeństwie lub podpisów cyfrowych, które opierają się na odporności na kolizję. Z drugiej strony SHA jest uważany za bezpieczniejszy niż MD5. Zajmuje strumień bitów jako wejście i wytwarza wyjście o stałej wielkości. Dostępne są teraz bezpieczniejsze odmiany SHA-1, w tym SHA-256, SHA-384 i SHA-512, przy czym liczby odzwierciedlają siłę podsumowania wiadomości.

SHA vs. MD5: Wykres porównawczy

Podsumowanie SHA vs. MD5

SHA-1 wydaje się być bardziej bezpieczny niż MD5 w wielu pozdrowienia. Chociaż pojawiły się znane ataki na SHA-1, są one mniej poważne niż ataki na MD5. Dostępne są teraz bezpieczniejsze i lepsze funkcje skrótu, takie jak SHA-256, SHA-384 i SHA-512, z których wszystkie są praktycznie bezpieczne bez wcześniejszej historii ataków. Chociaż MD5 jest jedną z dobrze rozpoznanych funkcji skrótu kryptograficznego, nie jest idealnie odpowiednia dla usług i aplikacji opartych na bezpieczeństwie, ponieważ jest złamany kryptograficznie. Zatem MD5 jest uważany za mniej bezpieczny niż SHA przez wiele władz w kryptografii. Algorytm SHA jest nieco wolniejszy niż MD5, ale większa długość trawienia komunikatu sprawia, że jest bardziej bezpieczny przed atakami inwersji i kolizacją brutalną siłą.