Różnica między SHA-256 a SHA-1

- 1523

- 3

- Łukasz Kalisz

SHA, skrót od Algorytmu Bezpiecznego Hash, to rodzina algorytmu haszu kryptograficznego opublikowanego przez National Institute of Standards and Technology (NIST) w celu zabezpieczenia danych. W 1995 r. NIST zatwierdził bezpieczny standard Hash, FIPS Pub 180-1, który obejmował jeden bezpieczny algorytm hash, SHA-1. W 2003 r. Zatwierdzono nowy standard Secure Hash Signature (SHS), FIPS PUB 180-2, dodając trzy algorytmy skrótu zdolne do tworzenia większych podsumowania wiadomości, przewyższając FIPS 180-1. FIPS PUP 180-2 określa cztery bezpieczne algorytmy hash, SHA-1, SHA-256, SHA-384 i SHA-512-z których wszystkie są iteracyjne, i.mi., funkcje skrótu jednokierunkowe, które mogą przetwarzać wiadomość w skróconej reprezentacji zwanej trawieniem wiadomości. Głównie ze względu na ich wydajność funkcje skrótu kryptograficzne mają centralne znaczenie dla algorytmów kryptograficznych i protokołów.

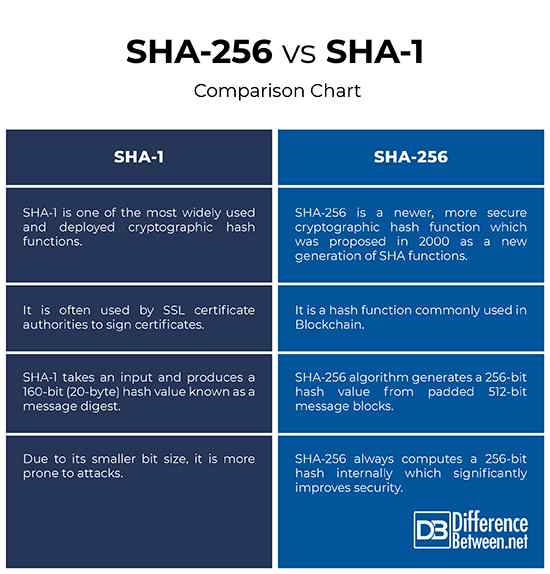

Ten artykuł skupi się głównie na dwóch popularnych funkcjach skrótu kryptograficznego, jest dziś używany-SHA-1 i SHA-256. Część bezpiecznego standardu Hash (SHS), SHA-1 był jednym z najwcześniejszych algorytmów hash często używanych przez organy certyfikatu SSL do podpisywania certyfikatów. Został opublikowany w 1993 roku jako SHA, ale z powodu wady bezpieczeństwa został później zastąpiony przez bezpieczniejszy SHA-1. Jest to zdecydowanie jedna z najczęściej używanych i wdrażanych funkcji skrótu kryptograficznego. SHA-256 ma tę samą podstawową strukturę i wykorzystuje ten sam typ modułowych arytmetycznych i logicznych operacji binarnych jak SHA-1. SHA-256 należy do rodziny SHA-2 o podobnych funkcjach skrótu o różnej wielkości bloku, a druga to SHA-512. Jest to funkcja skrótu powszechnie stosowana w blockchain.

Co to jest SHA-1?

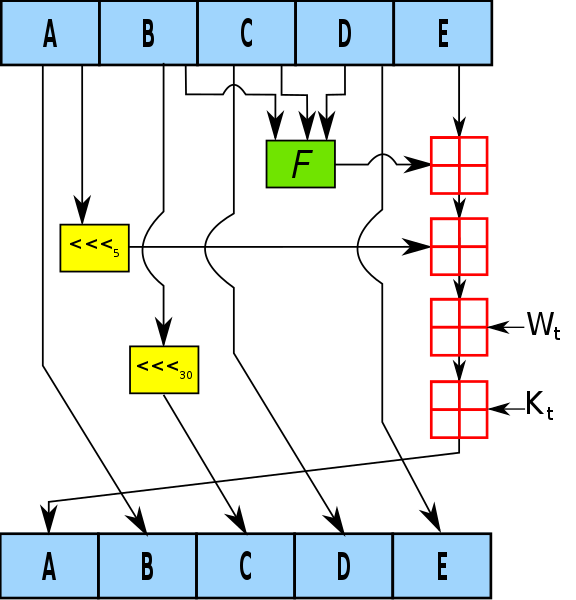

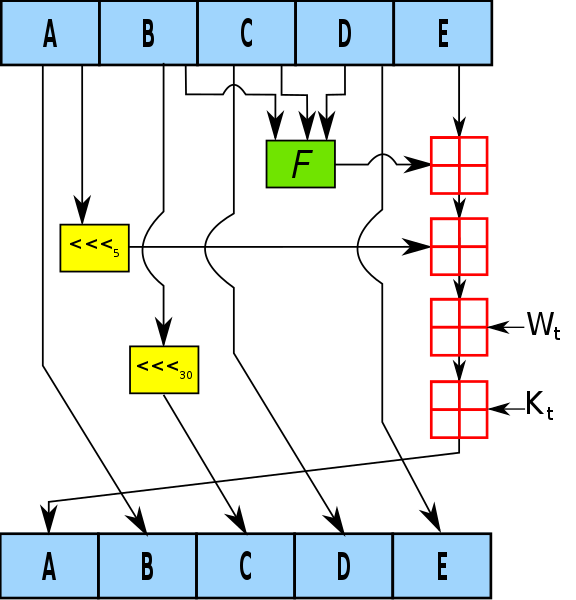

SHA-1 jest jedną z najczęściej używanych i wdrażanych funkcji skrótu kryptograficznego często używanych przez organy certyfikatu SSL do podpisywania certyfikatów. Był to jeden z najstarszych algorytmów skrótu określonych do użycia przez U.S. rząd federalny. Został opracowany przez NIST i NSA. SHA-1 został opublikowany jako standard rządu federalnego w 1995 roku jako aktualizacja SHA, która została opublikowana w 1993 roku. Wymaga wejścia i wytwarza wartość 160-bitową (20-bajtową) znaną jako podsumowanie wiadomości, zwykle reprezentowana przez 40-cyfrowy długi ciąg sześciokątny. SHA-1 został zaprojektowany tak, aby znaleźć obliczeniowo wiadomość, która odpowiada danej wiadomości podsumowują.

Co to jest SHA-256?

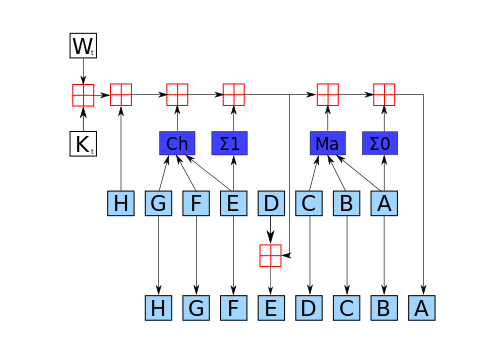

SHA-256 to nowsza, bezpieczniejsza funkcja skrótu kryptograficznego, która została zaproponowana w 2000 roku jako nowa generacja funkcji SHA i została przyjęta jako FIPS Standard w 2002 roku. Algorytm SHA-256 generuje 256-bitową wartość skrótu z wyściełanych 512-bitowych bloków wiadomości, a oryginalny rozmiar wiadomości wynosi do 264-1 bity. SHA-256 zawsze oblicza 256-bitowy skrót wewnętrznie pod kątem bezpieczeństwa, ale w rezultacie można to obciąć do 196 lub 128 bitów drukowania i przechowywania. Zatem skrócony SHA-256 daje znaczną korzyść dla użyteczności człowieka w wydrukowanych cytatach i znacznie poprawia bezpieczeństwo, kosztem niewielkiego zmniejszenia wydajności związanej z MD5. W przeciwieństwie do algorytmu MD5, skrócony SHA-256 nie podlega żadnym znanym atakom.

Różnica między SHA-256 a SHA-1

Basic of SHA-256 i SHA-1

- SHA-1 jest jedną z najczęściej używanych i wdrażanych funkcji skrótu kryptograficznego często używanych przez organy certyfikatu SSL do podpisywania certyfikatów. Był to jeden z najstarszych algorytmów skrótu określonych do użycia przez U.S. rząd federalny. SHA-256 to nowsza, bezpieczniejsza funkcja skrótu kryptograficznego, która została zaproponowana w 2000 roku jako nowa generacja funkcji SHA i została przyjęta jako FIPS Standard w 2002 roku. SHA-256 należy do rodziny algorytmów kryptograficznego SHA-2 z podobnymi funkcjami skrótu, ale różnym rozmiarem bloku, inne to SHA-384 i SHA-512.

Rozmiar bloku

- SHA-1 jest 160-bitowym skrótem przyjmuje wejście i wytwarza wartość 160-bitową (20-bajtową) znaną jako trawienie wiadomości, zwykle reprezentowana przez 40-cyfrowy długi ciąg sześciokątny. SHA-1 został zaprojektowany tak, aby znaleźć obliczeniowo wiadomość, która odpowiada danej wiadomości podsumowują. Algorytm SHA-256 generuje 256-bitową wartość skrótu z wyściełanych 512-bitowych bloków wiadomości, a oryginalny rozmiar wiadomości wynosi do 264-1 bity.

Wydajność

- Wraz ze wzrostem mocy obliczeniowej wzrosła również wykonalność łamania SHA-1. Był to jeden z najstarszych algorytmów skrótu określonych do użycia przez U.S. rząd federalny, a ze względu na mniejszy rozmiar bitu, jest bardziej podatny na ataki. Chociaż SHA-256 ma tę samą podstawową strukturę i wykorzystuje te same typy modułowych arytmetycznych i logicznych operacji binarnych jak SHA-1, stał się integralną częścią wielu aplikacji. SHA-256 zawsze oblicza 256-bitowy skrót wewnętrznie pod kątem bezpieczeństwa, co znacznie poprawia bezpieczeństwo, kosztem niewielkiego zmniejszenia wydajności związanej z MD5.

SHA-256 vs. SHA-1: Wykres porównawczy

Podsumowanie wersetów SHA-256 SHA-1

Krótko mówiąc, SHA-256 jest bardziej niezawodny i bezpieczny niż SHA-1. SHA-256 należy do rodziny funkcji skrótu kryptograficznego SHA-2 zaprojektowanych przez NSA i jest powszechnie używany w blockchain. SHA-1 był jedną z najwcześniejszych funkcji skrótów kryptograficznych często używanych przez organy certyfikatu SSL do podpisywania certyfikatów. Jednak ze względu na mniejszy rozmiar bitów i luki w zabezpieczeniach stał się bardziej podatny na ataki z czasem, co ostatecznie doprowadziło do amortyzacji od emitentów certyfikatów SSL.