Różnica między testem penetracji a skanem podatności

- 2991

- 108

- Emilia Rudziński

Poniższe dwa testy - testy penetracji (lub testowanie pióra) i ocena podatności na zagrożenia - zyskały szerokie znaczenie w ciągu ostatnich kilku lat. Organizacje mają złożoną sieć zasobów, które przechowują poufne dane. Takie aktywa są podatne na potencjalne zagrożenia zarówno w organizacji, jak i poza. Aby zidentyfikować i wyeliminować takie zagrożenia, niezbędne jest przeprowadzenie oceny bezpieczeństwa całej infrastruktury bezpieczeństwa. Ale zrozumienie różnicy między nimi jest równie ważne.

Co to jest testowanie penetracji?

Testowanie penetracji lub testowanie pióra to strategia oceny zagrożenia, która obejmuje symulację prawdziwych ataków w celu oceny ryzyka związanych z potencjalnymi naruszeniami bezpieczeństwa. Jest to symulowany cyberatak w stosunku do systemu komputerowego, aby odkryć potencjalne luki, które mogłyby utrudnić bezpieczeństwo systemu. W środowisku organizacyjnym testowanie pióra służy jako środek bezpieczeństwa w celu oceny protokołów i zasad bezpieczeństwa organizacji oraz upewnienia się, że są one skuteczne w stosunku do wszelkiego rodzaju ataków.

Czasami nazywane hakowaniem etycznym, testowanie pióra ma na celu poszukiwanie wykorzystywanych luk w odniesieniu do infrastruktury bezpieczeństwa organizacji. Stało się integralną częścią kompleksowego programu bezpieczeństwa. Wykorzystuje słabości systemów lub całej infrastruktury IT, aby odkryć wszelkie zagrożenia, które mogą zaszkodzić systemom operacyjnym, urządzeniom sieciowym i oprogramowaniu aplikacyjnym. Chodzi o znalezienie i zabezpieczenie tych słabości przed atakiem.

Co to jest skanowanie podatności?

Ocena podatności lub skanowanie podatności to systematyczne podejście do identyfikacji ryzyka i luk w systemach komputerowych, urządzeniach sieciowych, sprzętu i aplikacjach. Jest to proces przeglądu, klasyfikacji i ustalenia priorytetów luk w systemie, zanim hakerzy je wykorzystują. Dzisiejsze firmy są wysoce zależne od technologii informacyjnych, w tym w chmurze, co również zwiększa ryzyko wykorzystania przez potencjalnych hakerów.

Program zarządzania podatnością, taki jak ocena podatności na podatność. Większość cyberataków wykorzystuje znane luki z nowymi lukami identyfikowanymi co roku. Chodzi o to, aby zidentyfikować i sklasyfikować jak najwięcej wad na podstawie ich poziomów bezpieczeństwa w danym czasie. Ocena podatności to kompleksowy program oceny zagrożenia, który identyfikuje i określa słabości bezpieczeństwa w systemie.

Różnica między testem penetracji a skanem podatności

Strategia

- Podczas gdy zarówno testowanie długopisów, jak i ocena podatności na zagrożenia w kategorii oceny zagrożenia; Istnieją subtelne różnice między nimi. Ocena podatności kontroluje znane słabości w systemie i generuje raport na temat narażenia na ryzyko, podczas gdy testowanie pióra ma na celu wykorzystanie słabości systemu lub całej infrastruktury IT w celu odkrycia wszelkich zagrożeń dla systemu.

Zakres

- Zakres testowania pióra jest ukierunkowany, a także czynnik ludzki jest również ludzki. Testowanie pióra obejmują nie tylko odkrywanie luk, które mogą być wykorzystywane przez atakujących, ale także wykorzystywanie tych luk w celu oceny, które napastnicy mogą wykorzystać po naruszeniu. Tak więc ocena podatności jest jednym z istotnych warunków wstępnych do wykonania testu pióra. O ile nie znasz słabości w systemie docelowym, nie jesteś w stanie ich wykorzystać.

Zbliżać się

- Ocena podatności, jak sama nazwa wskazuje, to proces skanujący systemy komputerowe i urządzenia sieciowe pod kątem słabości bezpieczeństwa. Jest to zautomatyzowany proces wykonywany za pomocą zautomatyzowanych narzędzi do skanowania dla nowych i istniejących zagrożeń, które mogą zaszkodzić Twojemu systemowi. Z drugiej strony testowanie pióra wymaga dobrze zaplanowanego, metodologicznego podejścia i są wykonywane przez doświadczone osoby, które rozumieją wszystkie aspekty postawy bezpieczeństwa.

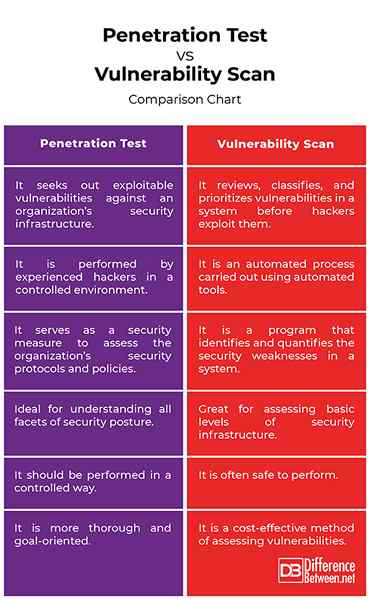

Test penetracji vs. Skanowanie podatności: wykres porównawczy

Podsumowanie skanowania wersetów testów penetracji

Ocena podatności jest opłacalną usługą, która służy jej celowi identyfikacji niskich słabości w pozycji systemowej. Jest to podejście oceny zagrożenia dla niskiego ryzyka do identyfikacji znanych słabości w systemie i generowanie raportu o narażeniu ryzyka. Z drugiej strony testy penetracji to metodologiczne podejście, które obejmuje rygorystyczną ocenę w celu wykorzystania słabości systemu lub całej infrastruktury IT. Testowanie pióra to kontrolowana forma hakowania, która symuluje rzeczywiste ataki w celu oceny ryzyka związanego z potencjalnymi naruszeniami bezpieczeństwa.

Co jest lepszą oceną podatności lub testowaniem penetracji?

Testowanie piórek obejmuje bardziej rygorystyczną ocenę i skanowanie systemów - jest to kontrolowana forma hakowania wykonywana w kontrolowanym środowisku, aby uniknąć uszkodzenia systemu docelowego. Skanowanie podatności są często bezpieczne do wykonywania i są wykonywane za pomocą zautomatyzowanych narzędzi. Testowanie pióra ma jednak własny zestaw ryzyka.

Dlaczego test penetracyjny jest uważany za dokładniejszy niż skanowanie podatności?

Testowanie pióra jest jednym z najskuteczniejszych sposobów identyfikacji słabości w systemie. Ma to na celu ocenę wykonalności systemów przeciwko potencjalnym zagrożeniom lub naruszeniom. Jest przeprowadzany w bardziej kontrolowanym środowisku przez doświadczonych hakerów.

Czy test penetracji jest konieczny, dlaczego lub dlaczego nie?

Test penetracji ma na celu zidentyfikowanie potencjalnych luk w systemie przed atakiem, i zaleca, jak rozwiązać te problemy i unikać przyszłych luk w zabezpieczeniach. Zakres testu pióra różni się w zależności od systemu lub klienta. Weryfikuje zdolność systemu do ochrony przed złośliwymi atakami.

Czy testowanie penetracji jest skuteczne?

Testy penetracji są bardzo skuteczne, ponieważ symuluje rzeczywiste ataki w celu oceny ryzyka związanego z potencjalnymi naruszeniami bezpieczeństwa. Ma na celu zidentyfikowanie słabości w infrastrukturze bezpieczeństwa.

- « Różnica między przełącznikiem pływakowym uwięzionym i pionowym

- Różnica między syngaleską i tamilską »